雲端安全是指保護以雲端為基礎的應用程式、資料及虛擬基礎設施之完整性的做法。

雲端安全包括所有雲端部署模型(公共雲、私有雲、混合雲、多雲)以及各類以雲端為基礎的服務及按需解決方案(IaaS、PaaS、SaaS)。以雲端為基礎的服務,其基礎設施一般由雲端供應商負責保護,客戶則負責保護雲端上的應用程式及資料。

| 雲端部署模型 | |

|---|---|

| 公有雲 | 例如Amazon Web Services(AWS)、Microsoft Azure或Google Cloud Platform(GCP)的公共多租戶雲端 |

| 私有雲 | 專為單一商業實體而設的雲端環境(但通常由該實體內的多個組織共用) |

| 混合雲 | 結合本地端公共雲及私有雲服務 |

| 多雲 | 結合各種雲端服務;通常包括多個公共雲及私有雲上託管的多種服務(運算、儲存等) |

| 雲端服務類型 | |

| 基礎設施即服務(IaaS) | 隨選、基礎運算、儲存及網路服務 |

| 平台即服務(PaaS) | 以雲端為基礎的應用程式之開發環境及框架 |

| 軟體即服務(SaaS) | 以訂閱式授權的雲端應用程式提供隨選解決方案(例如Salesforce或Office 365) |

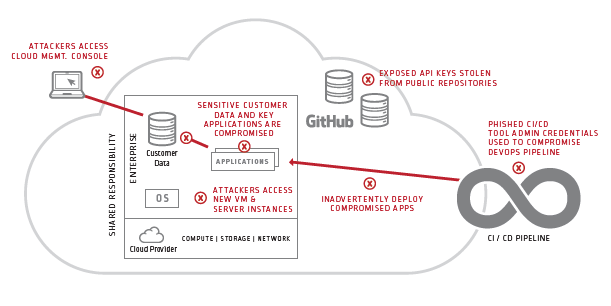

雲端工作負載容易遭受各種威脅

雲端資產及工作負載易受各種資安威脅的危害,包括 資料外洩、勒索軟體、DDoS攻擊及網路釣魚攻擊。網路攻擊者可利用雲端的安全漏洞,利用竊取的憑證或侵入的應用程式發起攻擊、破壞服務或竊取敏感資料。強大的雲端安全系統及做法對於維護業務關鍵應用程式的可用性、保護機密資訊及確保合規性極其重要。

雲端安全由雲端供應商與客戶共同負責

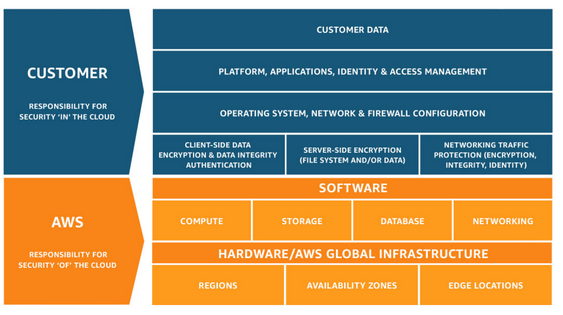

雲端安全做法與傳統IT及網路安全做法既有多個相似點,但關鍵處仍有差異。與傳統IT安全做法不同的是,雲端安全管理模式多為共享責任模型,雲端服務供應商負責管理其基礎設施(例如雲端儲存服務、雲端運算服務、雲端網路服務)的安全性,而客戶負責管理虛擬機監視器之上的所有設施(例如訪客作業系統、用戶、應用程式、資料)的安全性。

下圖所示為AWS強制行使的共享責任模型 。

雲端客戶的最佳安全做法

雲端客戶必須制訂各種安全措施,以保護以雲端為基礎的應用程式與資料及降低安全風險。常見的雲端安全最佳做法包括:

- 保護雲端管理控制台。 所有雲端供應商都提供管理控制台來管理帳戶、組態設定服務、故障排除、監控使用情況及計費。控制台經常遭受網路攻擊。組織必須嚴格控管及監測對雲端管理控制台的特權存取,以防堵攻擊和資料外洩。

- 保護虛擬基礎設施。虛擬伺服器、資料庫、容器及其他雲端資源也是網路攻擊者常下手的目標。網路攻擊者可能試圖利用Puppet、Chef和Ansible等自動佈建工具發起攻擊及破壞服務。客戶必須實施強大的安全系統與實踐做法,以防止他人未經授權存取雲端自動化腳本及佈建工具。

- 保護API SSH密鑰的安全。雲端應用程式通常借助API來停止或啟動伺服器、實例化容器或進行其他環境變更。API存取憑證(例如SSH密鑰)通常被寫死在應用程式內,並設置於GitHub之類的公共儲存庫內,於是成為惡意攻擊者的目標。組織必須從應用程式刪除嵌入式SSH密鑰,並確保只有經過授權的應用程式可存取此密鑰。

- 保護開發維運管理控制台及工具。開發維運組織大多依賴一個CI/CD工具組合在雲端開發及部署應用程式。犯罪者經常會嘗試利用開發維運管理控制台及工具發起攻擊或竊取資料。客戶必須嚴格控管及追蹤用於應用程式開發與交付各個階段所用的工具和管理控制台的存取,以降低風險。

- 保護開發維運管道程式碼。攻擊者也可能試圖在開發及交付管道的各個階段侵入雲端應用程式的安全漏洞。開發人員經常將安全憑證寫死至儲存於共用儲存庫或公用碼儲存庫的原始碼。如果落入不法之徒手中,應用程式憑證可能被用來竊取專有資訊或大肆破壞。客戶必須從原始碼刪除金鑰並採用適當的系統及做法,以自動依據政策監測及控制存取。

- 保護SaaS應用程式的管理員帳戶。每個SaaS產品都包含一個用於管理用戶與服務的管理控制台。SaaS管理員帳戶常會被駭客及網路罪犯盯上。客戶必須嚴格控管及監測SaaS管理控制台的存取特權,以保障SaaS的安全並降低風險。