保护各级政府的身份信息

随时随地保护身份在任何设备上的访问。通过零信任保护各级政府的敏感数据和关键基础设施。

身份安全。零信任的基础。

在检查因多个身份穿过入口点或通道而引发的漏洞时,“永不信任,始终验证”势在必行。CyberArk 为政府提供业内最全面的身份安全平台,从而奠定了零信任基础。您的零信任之旅从这里开始。

解决联邦机构的零信任问题

在任何设备上保护所有身份的访问,并保护联邦机构的敏感政府数据和基础设施。

借助 CyberArk 符合法规和合规标准

CyberArk 是身份安全领域的全球引领者,受到全球 8,000 多家客户的信赖,是 NIAP 认证提供商,入围 DoD UC APL(美国国防部统一能力批准产品名单),并拥有美国军方提供的网络可靠性证书 (CoN)。遵照 CyberArk Blueprint 框架设计有效的身份安全路线图并符合关键法规。

DORA

数字运营弹性法案 (DORA) 旨在帮助欧盟金融行业的组织提高其防御网络攻击的弹性。总体而言,DORA 重点关注信息和通信技术 (ICT) 的保护。该法案不仅适用于金融公司,也适用于为公司提供 ICT 系统和服务的第三方。

DoDIN APL

CyberArk Privileged Access Manager Self-Hosted 已被正式列为国防部 (DoD) 客户的受信任解决方案。CyberArk PAM Self-Hosted 符合国防部规范,可在国防部信息网络获批产品清单 (DoDIN APL) 上找到。

保护澳大利亚的关键基础设施,无论过去、现在还是未来

详细了解如何管理澳大利亚关键基础设施遭到破坏、刺探和胁迫的国家安全风险。

实施分层身份安全策略

加强您的安全态势并降低动态威胁风险。

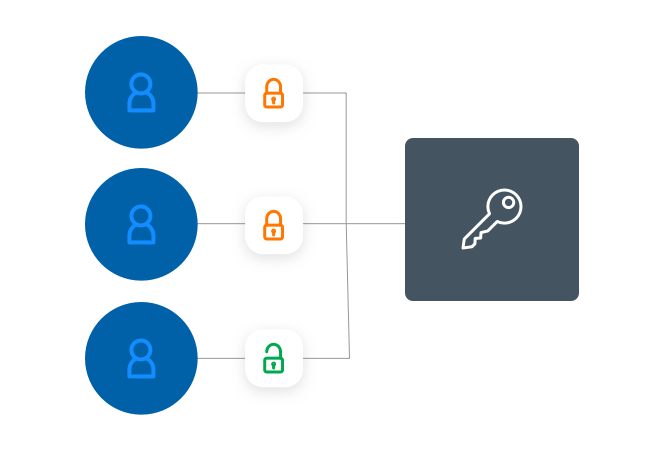

保护特权访问

摒弃常设的高级别特权访问权限,转而采用更加动态和即时的管理员访问方法。如果特权账户易成为恶意攻击者的目标,那么为员工和承包商授予访问权限应遵循最小权限原则,以此减小攻击面和爆破半径。

保护端点

攻击者可使用遭到破坏的端点绕过强身份验证。因此,务必要采取适当的控制措施,确保只有经过批准的进程才能访问凭据存储。这依赖于在端点上实施最小特权和撤销本地管理员权限的基本卫生。

保护应用程序访问权限

强大的自适应身份验证及持续的审批和授权为确保员工安全访问应用程序奠定了基础。这种从网络控制到身份控制的转变既可缔造更好的用户体验,也能提高生产力。为员工赋能,同时有效防范恶意攻击者。

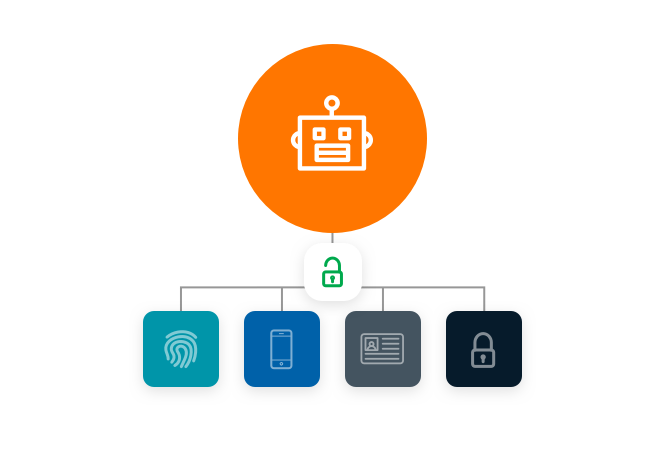

保护非人类访问请求

零信任的‘永不信任,始终验证’准则必须同时涵盖非人类身份(非人类实体)。来自这些机器身份的寻求访问网络资源的所有请求均应得到保护,整个 DevOps 管道中的密钥均应得到妥善管理。

客户案例

阅读领先企业和政府机构使用 CyberArk 成功实现身份安全的故事。

IDENTITY SECURITY: 解决方案以智能特权控制为中心

CyberArk再次被评为Gartner® Magic Quadrant™ 的 PAM 領導者。

探索

相關

資源

开始您的零信任之旅

实施零信任和最小特权,无缝保护人类和机器身份在各种设备和环境中的访问权限。

将智能特权控制应用至各种形式的身份,以帮助隔离和阻止攻击、保护关键资产,并授予适当时长的访问权限。

通过无缝无代码的应用程序集成和工作流程,实现身份生命周期管理自动化,进而控制过多权限。

通过实时身份安全情报持续监控威胁,以便组织可根据风险调整控制措施,并充分利用实时补救选项。