对于许多员工而言,他们的日常上班习惯看起来与以往大不相同。以前,他们必须通勤,而现在他们可以在冲完咖啡后,“通勤”到家中的工作区,并连接到虚拟专用网络 (VPN) 以访问公司资源和应用程序。

尽管存在一些风险,VPN 是久经验证的安全远程访问解决方案之一。之所以会用上”风险“一词,是因为如果未正确实施和维护,攻击者可能能够利用弱点来获得对敏感系统和数据的特权访问。实际上,一些组织正在选用连接远程员工的新方法,从而不再需要 VPN 或代理,并帮助简化操作和用户工作流程。

对于使用 VPN 的组织,重要的一点是要正确修补 VPN 堆栈,使用正确的加密法并持续监控流量模式和使用情况。更重要的是,努力确保对登录 VPN 的用户进行高水平验证,对设备进行验证且相关的特权和权利符合最小权限原则……这听起来难道不像是零信任安全性的基本原则吗?

让我们在“零信任”安全的这三大支柱的背景下研究实施 VPN 的五种最佳实践。

规则 1:验证用户:确保 VPN 解决方案通过 RADIUS 和/或 SAML 支持多因素身份验证 (MFA)。

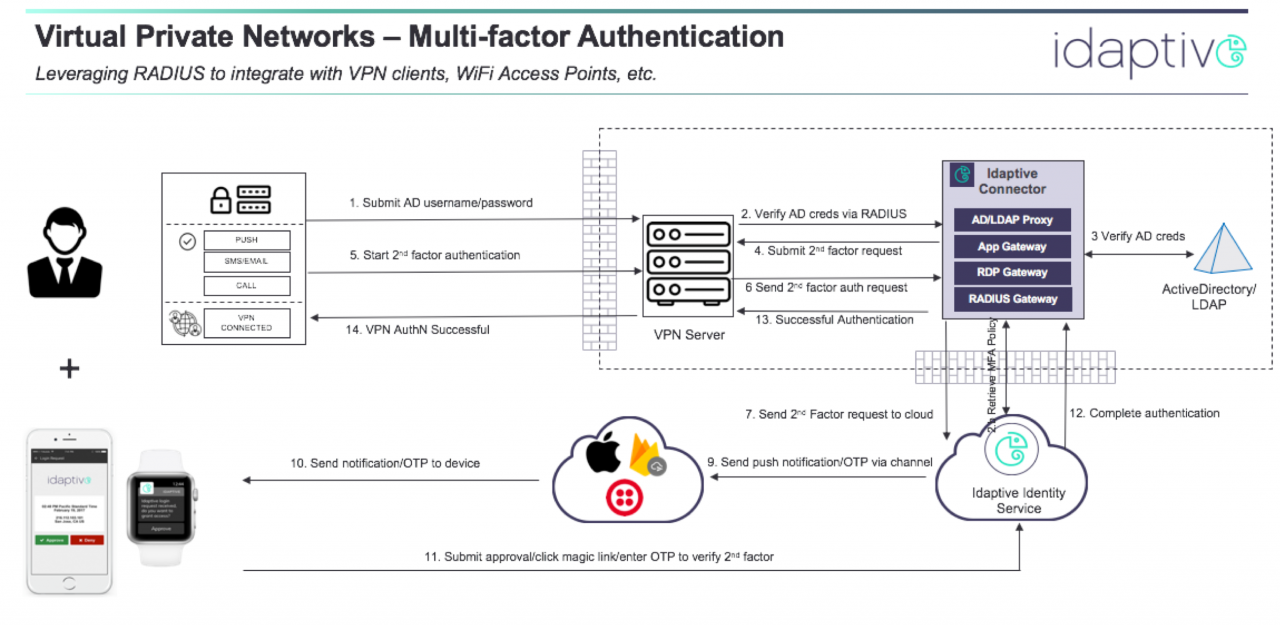

大多数 VPN 解决方案支持不同类型的身份验证机制,具体取决于 VPN 的类型(站点到站点,远程用户)。支持 MFA 的一种类型是使用 RADIUS,其中 VPN 服务器成为 RADIUS 服务器的 RADIUS 客户端,而 RADIUS 服务器又可以执行多因素身份验证。 例如,CyberArk Idaptive Connector 软件可以用作 RADIUS 服务器以及 AD 代理,以执行 AD 身份验证,并以移动身份验证器、OATH OTP、电子邮件的形式提供第二种因素。

下图显示了 RADIUS 客户端与充当 RADIUS 服务器的 CyberArk Idaptive Connector 之间的基于 RADIUS 的身份验证所涉及的各个步骤。

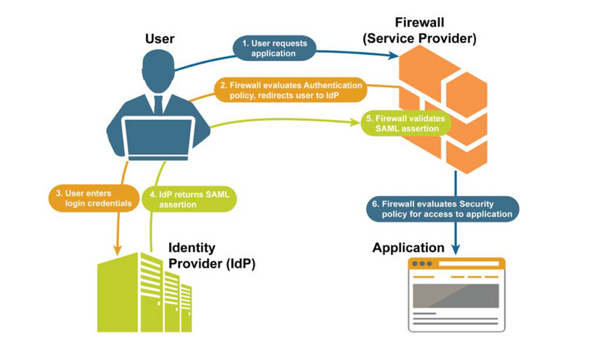

将 VPN 与外部 IDP 集成以进行身份验证的另一种方法是通过 SAML。并非所有的 VPN 供应商都支持此功能,但是如果支持,则无需在端点上安装桌面 VPN 客户端。下图说明了此方法如何与 Palo Alto Network 的 Global Protect 解决方案一起使用。

因此,在寻找 VPN 解决方案时,请考虑以下问题:

- 它支持 MFA 吗?

- 该解决方案是否需要在端点上安装 VPN 客户端?如果需要安装,它可以支持哪些身份验证机制?例如,某些机制被直接推送到身份验证提供程序 (AP) 进行验证,而某些机制则要求最终用户与 VPN 客户端进行交互以输入代码(例如 OATH OTP 代码),然后将其发送给 AP 进行验证。

- 该解决方案是否支持无客户端 VPN 身份验证机制(例如 SAML)?这样非常方便,因为 IT 管理员不必确保每个客户端都安装了正确版本的客户端,因此能够以安全的方式涵盖更广泛的端点。某些客户端(例如 Cisco 的 Anyconnect)确实支持嵌入式浏览器,从而可以支持 SAML。

规则 2:限制访问:确保 RADIUS 服务器能够使用特定属性来限制访问和授权。

如果要授予用户一种以上访问类型的权限,则必须使用供应商的特定属性。例如,基于用户角色,可以为用户授予特定的特权级别,从而限制访问。VSA 可以与 RADIUS 定义的属性结合使用。例如,此链接介绍了思科的 VSA。

规则 3:验证用户:身份验证提供程序(在我们的示例中为 CyberArk Idaptive)解决方案能够支持异构 VPN 环境。

很多时候,一个组织可能拥有多个 VPN 供应商,这些 VPN 供应商采用多种用于身份验证和访问控制的协议支持。RADIUS 服务器/IDP 必须能够支持不同的身份验证配置文件,例如,针对不同的 VPN 服务器(RADIUS 客户端)。例如,如果从一台 VPN 服务器访问更敏感的资源类型,则可以应用具有更强身份验证等级的身份验证配置文件,而不是使用针对关键资源较少的不同 VPN 服务器的身份验证配置文件。

规则 4:智能限制访问:IDP 解决方案能够提供一种自适应的、基于风险的解决方案。

即使对于单台 VPN 服务器,身份验证提供程序也必须能够提供一种方法来检测用户的异常行为,并根据用户的风险提出不同的挑战。在当前情况下,这一点尤其重要,因为大多数(即使不是全部)工人在可预见的将来都将处于远程办公的状态。

规则 5:验证设备:端点本身受到 MFA 和条件访问的保护。

由于用户远程办公,并且还可能使用自己的设备 (BYOD),因此仅对在登录设备时已经过 MFA 验证的用户的设备授予访问权限。

有关保护远程办公员工的更多信息,请访问我们的风险隔离资源中心。