Accès à privilèges

Les violations sont inévitables. Les dommages ne le sont pas.

Appliquez le moindre privilège

Appliquez les contrôles de sécurité à moindre privilège. Protégez les accès à privilèges sur l’ensemble des identités, infrastructures et applications, depuis les terminaux jusqu’au cloud.

Protégez-vous contre les attaques

Protégez-vous contre la cause principale des violations : les identités et identifiants compromis.

Favorisez l’activité numérique

Proposez des expériences numériques qui concilient sécurité et expérience sans friction.

Respectez les exigences d’audit et de conformité

Une solution unifiée pour répondre aux exigences d’audit et de conformité axées sur l’identité.

Bloquez les attaquants sur leur lancée

Les solutions de gestion des accès à privilèges de CyberArk prennent en charge divers scénarios d’utilisation pour sécuriser les identifiants à privilèges et les secrets où qu’ils se trouvent : dans des environnements locaux, le cloud ou les environnements hybrides.

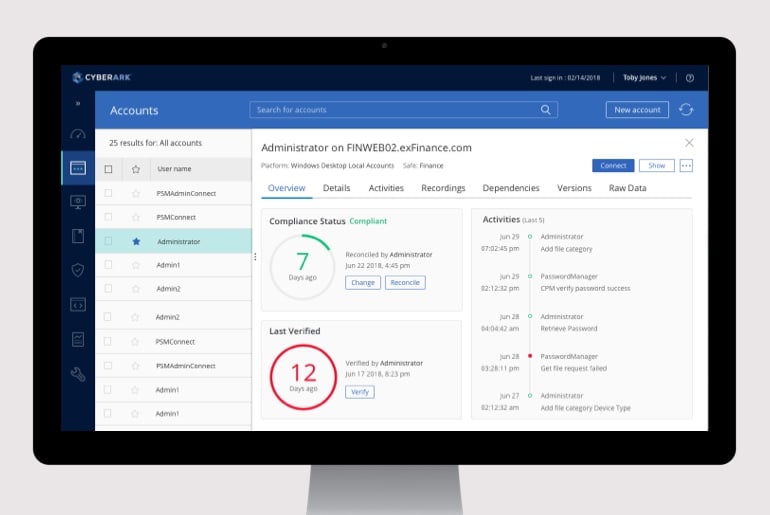

Privileged Access Manager

Répertoriez en continu et gérez les identifiants et comptes à privilèges, isolez et supervisez les sessions à privilèges et réduisez les activités risquées dans tous les environnements.

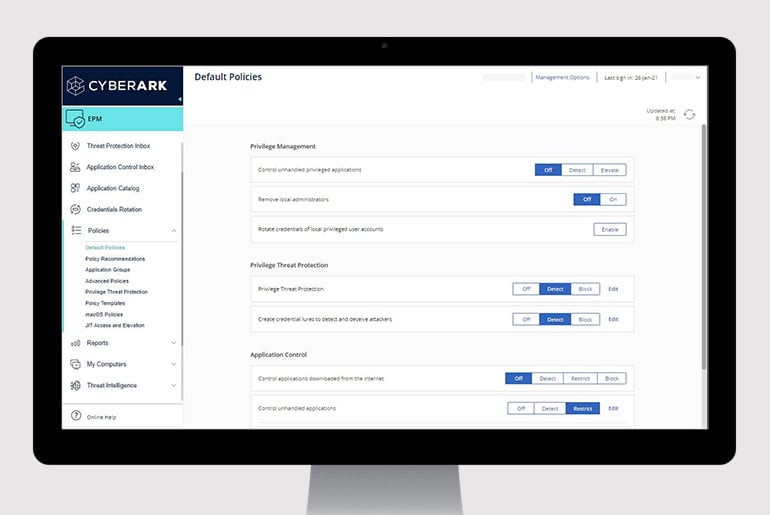

Endpoint Privilege Manager

Appliquez le principe du moindre privilège, contrôlez les applications et empêchez le vol d’identifiants sur les postes de travail Windows et Mac ainsi que sur les serveurs Windows, afin de neutraliser les attaques.

Vendor Privileged Access Manager

Permettez à vos fournisseurs d’accéder à distance, en toute sécurité, aux ressources informatiques les plus sensibles gérées par CyberArk, sans avoir recours à des VPN, des agents ou des mots de passe.

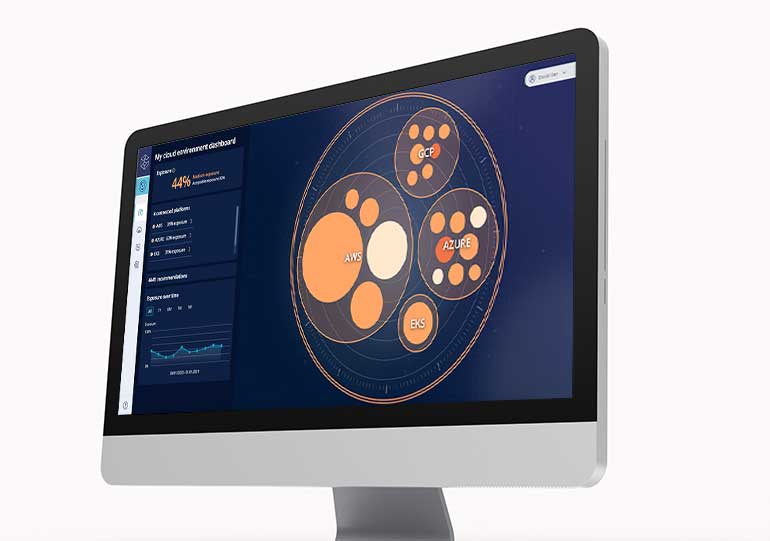

Accès sécurisé au cloud

Sécurisez l’accès natif à chaque couche d’un environnement multicloud, juste à temps, avec une stratégie Zéro privilège permanent.

CyberArk Marketplace

Parcourez notre marché en ligne pour trouver des intégrations.

Visitez Marketplace

Sécurisez sous tous les angles

Voici d’autres méthodes qui vous aideront à progresser sans crainte dans un monde numérique.

Améliorez l’efficacité opérationnelle

Réduisez la complexité et le fardeau pesant sur l’informatique tout en améliorant la protection de l’entreprise.

Sécurisez votre main-d’œuvre distribuée

Autorisez l’accès des utilisateurs à tous les appareils, partout et au bon moment.

Bloquez les rançongiciels

Obtenez un taux de réussite de 100 % dans la prévention des mouvements latéraux afin de lutter contre plus de 3 millions de formes de rançongiciels.

Sécurisez le DevOps et le cloud

Sécurisez l’accès pour les identités des machines dans le pipeline DevOps.

La sécurité des identités : centrée sur les

contrôles intelligents des privilèges

CyberArk à nouveau nommé leader dans le Magic Quadrant™ de Gartner® pou PAM.

Explorer les

ressources

connexes

Demander une démo

Gérez les identifiants et les comptes à privilèges

Appliquez le moindre privilège sur le point de terminaison

Supprimez les autorisations cloud excessives

Activez l’accès sécurisé à distance des fournisseurs

CyberArk Has Patent Rights Relating To This Technology – https://www.cyberark.com/patents