Identity Compliance

Strengthen your security posture by enforcing least privilege, comply with regulatory requirements.

Identity Compliance

Une visibilité centralisée et un contrôle renforcé

Simplifiez vos initiatives de conformité tout en réduisant le risque d’accès non autorisés, cumulés et surprivilégiés.

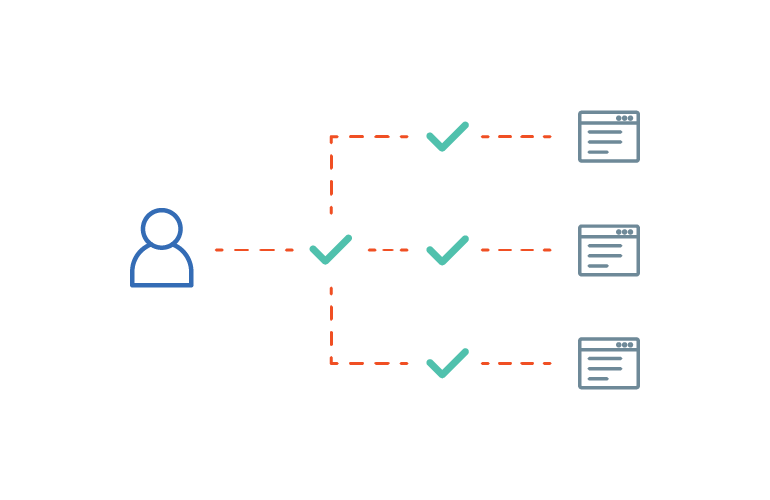

Comprendre qui a accès à quoi

Découvrez l’accès et les autorisations des utilisateurs à diverses ressources, y compris l’accès à des comptes à privilèges élevés.

Examiner en permanence l’accès et appliquer le moindre privilège

Décidez en toute connaissance de cause d’appliquer continuellement le moindre privilège et assurez-vous que les utilisateurs n’ont que l’accès dont ils ont besoin pour faire leur travail.

Démontrer la conformité

Tirez parti des analyses intelligentes pour détecter les risques de manière proactive et prendre des décisions de correction essentielles afin de rester en conformité avec les réglementations les plus strictes.

« D’ici 2023, 75 % des failles de sécurité résulteront d’une gestion inadéquate des identités, des accès et des privilèges, contre 50 % en 2020. »*

– Gartner®

Pour préserver le bonheur des auditeurs, tenir les attaquants à l’écart

La conformité de l’identité fournit un volet de contrôle unique en matière de gestion des accès et de conformité pour tous les comptes et privilèges des utilisateurs.

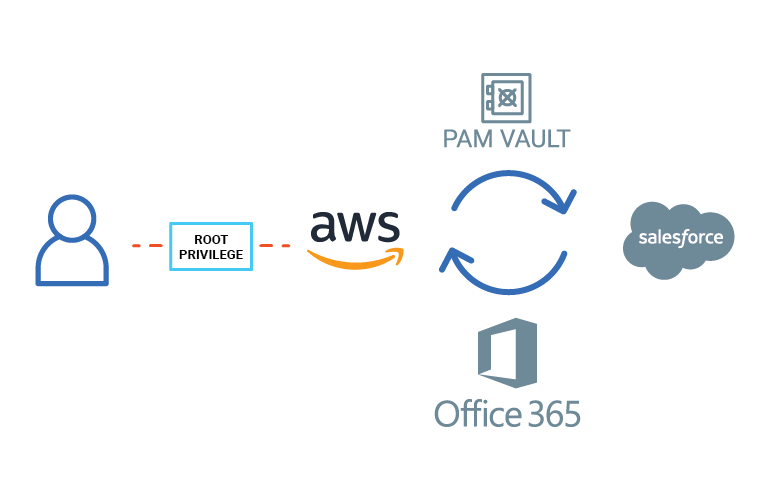

Détection d’accès

Découvrez toutes les ressources et autorisations accordées aux utilisateurs au sein de l’entreprise, y compris l’accès aux applications SaaS et aux comptes à privilèges stockés dans CyberArk Privileged Vault.

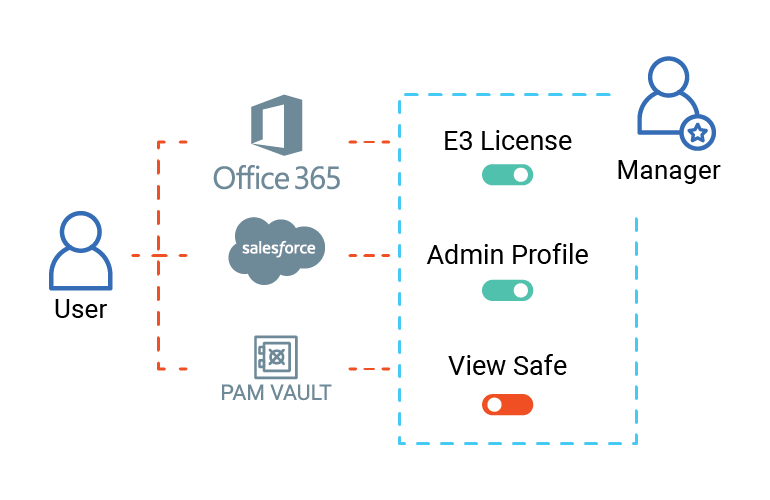

Certifications des accès

Examinez, approuvez ou révoquez périodiquement les privilèges d’accès aux applications et autorisations de divers coffres-forts dans CyberArk Privileged Vault. Exploitez les informations contextuelles pour ces décisions grâce à des informations riches sur l’historique d’accès et les scores de risque.

Analyses et rapports

Accédez à des analyses et à des tableaux de bord avancés pour identifier intelligemment les problèmes de conformité potentiels, consulter des historiques d’audit détaillés et créer des rapports personnalisés.

Automatisation des accès

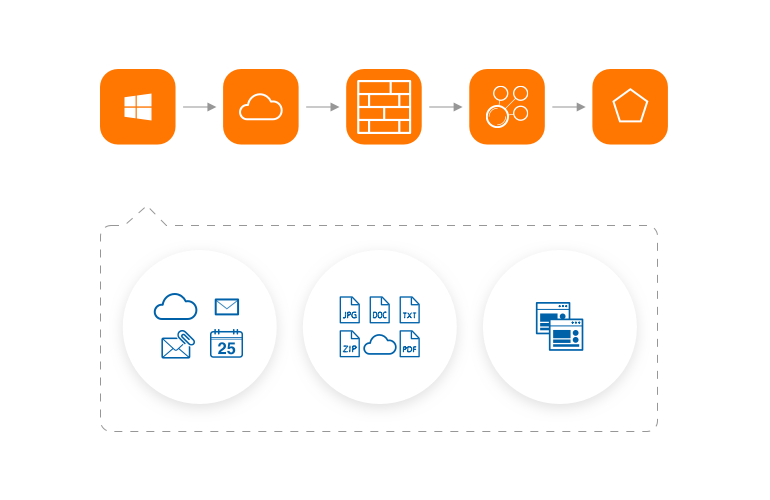

Intégrez CyberArk Identity Lifecycle Management pour stimuler la productivité en supprimant les tâches manuelles, en simplifiant les flux de travail d’accès en libre-service et en automatisant les processus d’intégration et de départ.

Flux de travail avancés

Exploitez les CyberArk Identity Flows pour orchestrer et automatiser les processus métier complexes impliqués dans la démonstration de la conformité réglementaire avec des flux de travail sans code.

Découvrir, certifier, corriger et auditer en permanence l’accès

Étendez le modèle Zero Trust (zéro confiance) à l’ensemble de votre entreprise en tirant parti de la conformité de l’identité pour l’accès des utilisateurs.

Plans

GARTNER est une marque déposée et une marque de service de GARTNER, Inc. et/ou de ses filiales aux États-Unis et à l’international. Elle est utilisée dans le présent document avec autorisation. Tous droits réservés.

*Gartner, « Manage Privileged Access in Cloud Infrastructure », 9 juin 2020.