La seguridad en la nube hace referencia a la práctica de proteger la integridad de las aplicaciones, los datos y la infraestructura virtual basados en la nube. El término se aplica a todos los modelos de despliegue en la nube (nube pública, nube privada, nube híbrida, multinube) y a todos los tipos de servicios y soluciones a la carta basados en la nube (IaaS, PaaS, SaaS). En términos generales, con los servicios basados en la nube el proveedor de esta es el responsable de proteger la infraestructura subyacente, mientras que el cliente es el responsable de proteger las aplicaciones y los datos en la nube.

| Modelos de despliegue en la nube | |

|---|---|

| Nube pública | Una oferta multiinquilino pública como Amazon Web Services (AWS), Microsoft Azure o Google Cloud Platform (GCP) |

| Nube privada | Un entorno en la nube dedicado a una sola entidad empresarial (pero normalmente compartido por muchas organizaciones dentro de esa entidad) |

| Nube híbrida | Una combinación de servicios en la nube pública y privada a nivel local |

| Multinube | Una combinación de servicios en la nube; suele incluir múltiples tipos de servicios (informática, almacenamiento, etc.) alojados en múltiples nubes públicas y privadas |

| Tipos de servicios en la nube | |

| Infraestructura como servicio (IaaS) | Servicios de informática, almacenamiento y redes subyacentes bajo demanda |

| Plataforma como servicio (PaaS) | Entornos y marcos de desarrollo de aplicaciones basadas en la nube |

| Software como servicio (SaaS) | Soluciones bajo demanda como Salesforce u Office 365 que se ofrecen como aplicaciones basadas en la nube con modelos de licencia basados en suscripciones |

Las cargas de trabajo en la nube son vulnerables a una variedad de amenazas

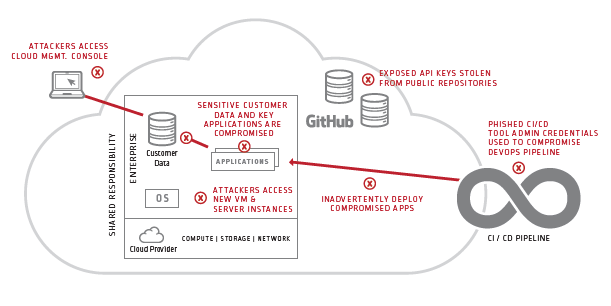

Los recursos y las cargas de trabajo en la nube están expuestos a una amplia variedad de amenazas de ciberseguridad, como las filtraciones de datos, el ransomware, los ataques DDoS y los ataques de phishing. Los ciberatacantes pueden explotar las vulnerabilidades de la seguridad en la nube, utilizando credenciales robadas o aplicaciones comprometidas para perpetrar ataques, interrumpir servicios o robar datos confidenciales. Disponer de sistemas y prácticas de seguridad en la nube sólidos es fundamental para mantener la disponibilidad de las aplicaciones vitales para la empresa, proteger la información confidencial y garantizar el cumplimiento de la normativa.

La seguridad en la nube es una responsabilidad compartida entre el proveedor de la nube y el cliente

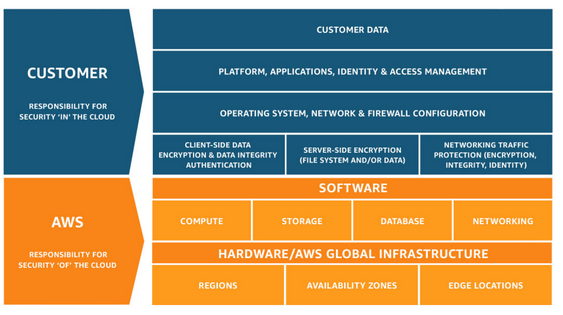

Las prácticas de seguridad en la nube son similares en muchos aspectos a las prácticas de seguridad informática y de red tradicionales, pero hay algunas diferencias clave. A diferencia de lo que ocurre con la seguridad de TI convencional, la seguridad en la nube suele regirse por un modelo de responsabilidad compartida en el que el proveedor de servicios en la nube es responsable de gestionar la seguridad de la infraestructura subyacente (por ej., servicios de almacenamiento en la nube, servicios de informática en la nube, servicios de redes en la nube) y el cliente es responsable de gestionar la seguridad de todo lo que se encuentra por encima del hipervisor (por ej., sistemas operativos invitados, usuarios, aplicaciones, datos). El siguiente diagrama muestra el modelo de responsabilidad compartida que estipula AWS.

Prácticas recomendadas de seguridad para los clientes de la nube

Los clientes de la nube deben instituir diversas medidas de seguridad para proteger las aplicaciones y los datos basados en la nube y mitigar los riesgos de seguridad. Entre las habituales prácticas recomendadas de seguridad en la nube se incluyen:

- Proteger la consola de gestión en la nube. Todos los proveedores de la nube proporcionan consolas de gestión para administrar cuentas, configurar servicios, resolver problemas y monitorizar el uso y la facturación. Son un objetivo frecuente para los ciberatacantes. Las organizaciones deben controlar y supervisar estrictamente el acceso con privilegios a la consola de gestión en la nube para evitar los ataques y la filtración de datos.

- Proteger la infraestructura virtual. Los servidores virtuales, los almacenes de datos, los contenedores y otros recursos en la nube también son un objetivo común de los ciberdelincuentes. Los ciberatacantes pueden tratar de explotar las herramientas de aprovisionamiento automático como Puppet, Chef y Ansible para organizar ataques e interrumpir servicios. Los clientes deben establecer sistemas y prácticas de seguridad sólidos para evitar el acceso no autorizado a los scripts de automatización y las herramientas de aprovisionamiento de la nube.

- Proteger claves SSH de API. Las aplicaciones en la nube suelen invocar API para detener o iniciar servidores, instanciar contenedores o realizar otros cambios en el entorno. Las credenciales de acceso a API, como las claves SSH, a menudo se incrustan en el código fuente de las aplicaciones, se colocan en repositorios públicos como GitHub y luego son objeto de ataques maliciosos. Las organizaciones deben eliminar las claves SSH incrustadas de las aplicaciones y asegurarse de que solo las aplicaciones autorizadas tengan acceso a ellas.

- Proteger las consolas y herramientas de administración de DevOps. La mayoría de organizaciones de DevOps dependen de una serie de herramientas de CI/CD para desarrollar y desplegar aplicaciones en la nube. Los delincuentes a menudo tratan de explotar las consolas y herramientas de administración de DevOps para lanzar ataques o robar datos. Los clientes deben controlar y seguir estrictamente el acceso a las herramientas y consolas de administración utilizadas en cada etapa del desarrollo de aplicaciones y del proceso de entrega para mitigar el riesgo.

- Proteger el código de los procesos de DevOps. Los atacantes también pueden tratar de explotar las vulnerabilidades de las aplicaciones en la nube a lo largo del proceso de desarrollo y entrega. Los desarrolladores suelen insertar las credenciales de seguridad en el código fuente almacenado en el almacenamiento compartido o en los repositorios de código públicos. Si acaban en las manos equivocadas, las credenciales de aplicaciones pueden utilizarse para robar información de propiedad exclusiva o causar estragos. Los clientes deben eliminar los secretos del código fuente e implantar sistemas y prácticas para supervisar y controlar el acceso de forma automática en función de políticas.

- Proteger las cuentas de administración para las aplicaciones SaaS. Cada oferta de SaaS incluye una consola de gestión para administrar los usuarios y servicios. Las cuentas de administración SaaS son una marca común para hackers y ciberdelincuentes. Los clientes deben controlar y supervisar estrictamente los privilegios de acceso a la consola de administración SaaS para garantizar la seguridad del SaaS y reducir los riesgos.