Acceso remoto del personal

El trabajo a distancia ya no es opcional. Asegúrese de que su personal remoto sea productivo y esté protegido.

Remote workforce access

Cómo sentirse seguro en un mundo remoto

El panorama de riesgos ha cambiado radicalmente en el último año.

Fuera de la red

Los trabajadores necesitan VPN y otros medios para acceder a la red corporativa.

Herramientas de colaboración

Se están adoptando rápidamente nuevas herramientas de comunicación y productividad.

Dispositivos no estándar

Se están utilizando dispositivos personales de formas nuevas e inesperadas.

3 critical steps to reduce risk associated with remote access

Use these 3 steps to review your security program and priorities for this new reality.

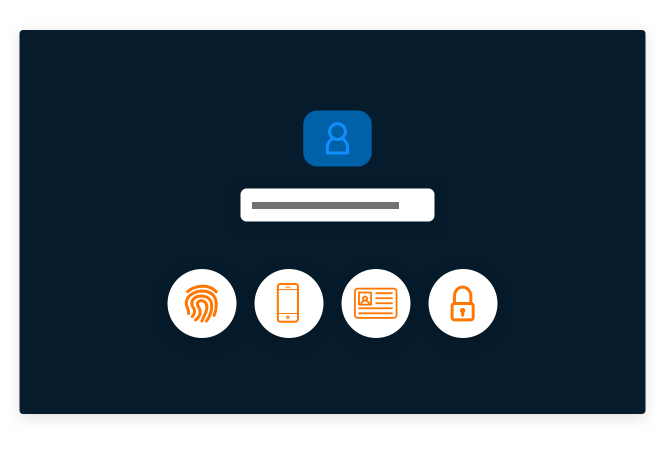

Proteja a los usuarios

Proteja el acceso remoto para los empleados y los proveedores externos sin necesidad de VPN. Cuando utilice una VPN, proteja el acceso con la autenticación multifactor.

Proteja los dispositivos

Proteja el inicio de sesión de endpoints con la autenticación multifactor y los derechos de administración local con el mínimo privilegio para evitar la propagación lateral y el aumento de privilegios.

Proteja las aplicaciones

Gestione el acceso a las aplicaciones mediante el inicio de sesión único y proteja el acceso a las cuentas y consolas en la nube sin depender de credenciales compartidas.

Mitigue los riesgos del acceso remoto para personal y proveedores

Tanto si su organización debe seguir los procedimientos operativos estándar como si se ve obligada a ejecutar rápidamente planes de continuidad empresarial debido a pandemias como la del COVID-19, condiciones climáticas inusuales o cualquier otro motivo, es fundamental reducir los riesgos asociadas a la «nueva normalidad» que supone el acceso de usuarios remotos a los sistemas críticos.

Al revisar su programa y prioridades de seguridad para esta nueva realidad, confíe en CyberArk para proteger a los usuarios remotos, las estaciones de trabajo y los recursos críticos.

Proteja el acceso del personal remoto

Proteja el acceso de los usuarios remotos a aplicaciones en la nube y locales, endpoints, VPN y otros recursos críticos.

Proteja las estaciones de trabajo

Descubra cómo CyberArk Endpoint Privilege Manager puede ayudarle a proteger sus estaciones de trabajo.

Proteja el acceso de los proveedores externos

Vea de qué manera Vendor Privileged Remote Access puede proteger el acceso remoto de los proveedores externos a activos críticos gestionados por CyberArk, sin necesidad de VPN, agentes ni contraseñas.

Cómo garantizar los acuerdos de teletrabajo

Ofrezca alcance y proteja a su personal remoto sin que ello interfiera en su trabajo.

"CyberArk ha sido el mejor proveedor con el que he trabajado en mis 20 años de carrera en TI. CyberArk ofrece excelentes productos que lideran el sector en el ámbito de la gestión del acceso con privilegios."

Director de Seguridad informática, Seguridad y gestión de riesgos

"Con CyberArk, podemos estar seguros de haber implementado una tecnología que seguirá funcionando a medida que nuestro negocio crezca y prospere."

Jean-Pierre Blanc, Bouygues Telecom

"No solo nos permite cumplir con los requisitos de cumplimiento, sino también diseñar y adaptar activamente las políticas conforme a las mejores prácticas de ciberseguridad a fin de consolidar nuestra posición general en materia de seguridad y ajustar los equipos internos."

Joel Harris, Director

"CyberArk nos proporcionó la visibilidad y el control granular necesarios para implementar tanto el mínimo privilegio como el control de aplicaciones de 'denegación predeterminada' con una interrupción mínima de la actividad."

Ken Brown, CISO

"Con RPA y las migraciones en la nube, las credenciales cada vez se apartan más de los controles 'normales'. CyberArk puede ampliarse para abarcar todos los escenarios de forma habitual."

Asesor de Seguridad de la información, Enterprise Cybersecurity Solutions Technologies

CyberArk Marketplace

Navegue por nuestro Marketplace en línea para encontrar integraciones.

Visite Marketplace

Explore

recursos

relacionados

Póngase en contacto con nosotros para proteger el trabajo remoto

Aplique privilegios en el endpoint

Permita un acceso seguro a los proveedores

Controle el acceso a las aplicaciones