Privileged Access

Las brechas son inevitables. El daño no.

Aplique el principio del mínimo privilegio

Aplique los controles de seguridad con privilegios mínimos. Proteja el acceso con privilegios en todas las identidades, infraestructuras y aplicaciones, desde el endpoint hasta la nube.

Defensa contra ataques

Protéjase de la principal causa de las filtraciones de datos: identidades y credenciales comprometidas.

Habilitar el negocio digital

Proporcione experiencias digitales que ofrezcan un equilibrio entre seguridad y experiencia sin fricciones.

Satisfaga los requisitos de auditoría y conformidad

Una solución unificada para satisfacer los requisitos de auditoría y conformidad en materia de identidades.

Frene en seco a los atacantes

Las soluciones de gestión del acceso con privilegios de CyberArk resultan útiles en una gran variedad de casos para proteger las credenciales con privilegios y los secretos en cualquier lugar: en los sistemas locales, en la nube y en cualquier infraestructura mixta.

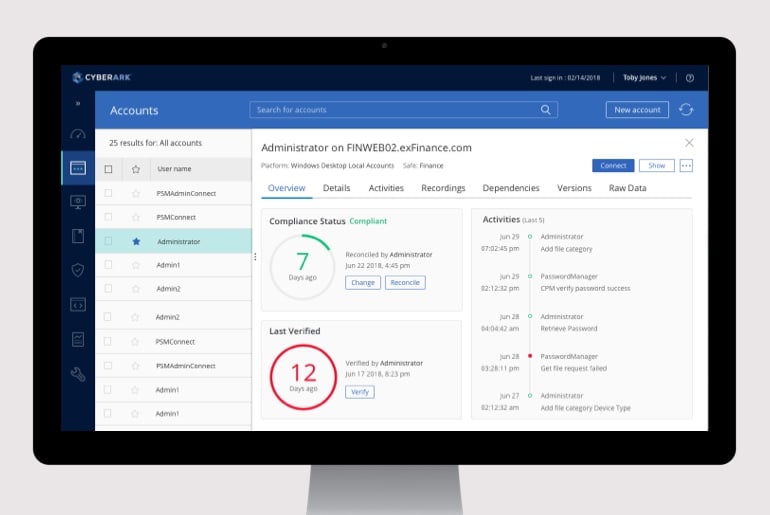

Privileged Access Manager

Detecte y administre continuamente las credenciales y cuentas con privilegios, aísle y supervise las sesiones con privilegios y corrija las actividades de riesgo en todo tipo de entornos.

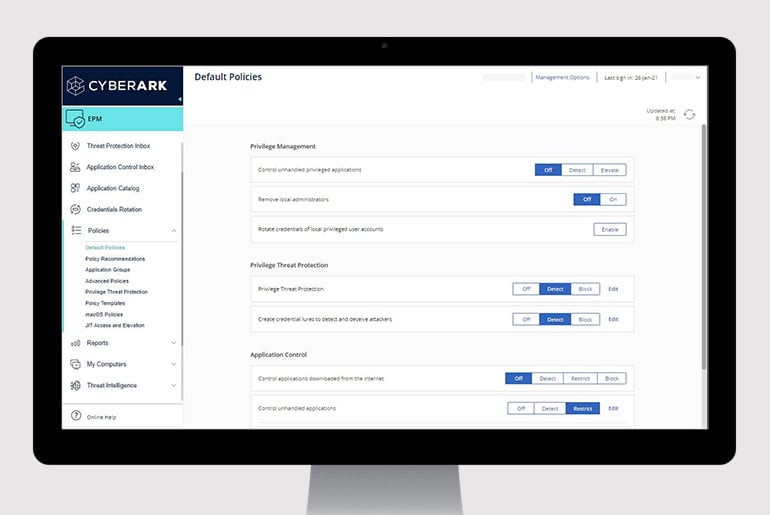

Endpoint Privilege Manager

Aplique un sistema de privilegios mínimos, controle las aplicaciones y evite el robo de credenciales en equipos Windows y Mac, así como en servidores Windows, para contener los ataques.

Vendor Privileged Access Manager

Deje que los proveedores remotos accedan de forma segura a los activos de TI más delicados gestionados por CyberArk, sin necesidad de VPN, agentes ni contraseñas.

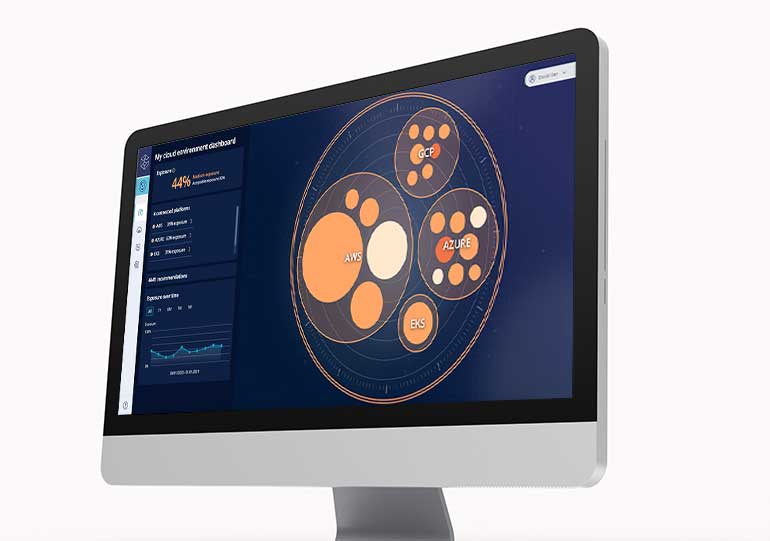

Secure Cloud Access

Asegure el acceso nativo a cada capa de un entorno multicloud proporcionado justo a tiempo con privilegios cero permanentes.

CyberArk Marketplace

Navegue por nuestro Marketplace en línea para encontrar integraciones.

Visite Marketplace

Protéjase desde todos los ángulos

Estas son solo algunas formas más en las que podemos ayudarle a avanzar sin miedo en un mundo digital.

Impulse la eficiencia operativa

Reduzca la complejidad y la carga de trabajo de los equipos de TI a la vez que mejora la protección del negocio.

Proteja al personal distribuido

Permita que los usuarios accedan desde cualquier dispositivo y lugar, en el momento adecuado.

Frene el ransomware

Evite la propagación lateral con total eficacia para combatir más de tres millones de formas de ransomware.

Proteja las DevOps y la nube

Proteja el acceso de las identidades de máquinas en los procesos DevOps.

Identity security: centrada en

controles de privilegios inteligentes

CyberArk es nombrado un líder en el Gartner® Magic Quadrant™ del para PAM, nuevamente.

Explorar

recursos

relacionados

Solicite una demo

Gestione credenciales y cuentas con privilegios

Aplique el principio del mínimo privilegio en el endpoint

Elimine los permisos excesivos en la nube

Permita un acceso seguro a los proveedores remotos

CyberArk Has Patent Rights Relating To This Technology – https://www.cyberark.com/patents