Cloud-Sicherheit bezieht sich auf den Schutz der Integrität von Cloud-basierten Anwendungen, Daten und virtuellen Infrastrukturen. Der Begriff gilt für alle Cloud-Bereitstellungsmodelle (Public Cloud, Private Cloud, Hybrid-Cloud, Multi-Cloud) und alle Arten von Cloud-basierten Diensten und On-Demand-Lösungen (IaaS, PaaS, SaaS). Grundsätzlich ist bei Cloud-basierten Diensten der Cloud-Anbieter für die Sicherung der zugrundeliegenden Infrastruktur verantwortlich, während der Kunde die Sorge für den Schutz der Anwendungen und Daten in der Cloud trägt.

| Cloud-Bereitstellungsmodelle | |

|---|---|

| Public Cloud | Ein öffentliches mandantenfähiges Angebot wie Amazon Web Services (AWS), Microsoft Azure oder Google Cloud Platform (GCP) |

| Private Cloud | Eine Cloud-Umgebung, die für eine Unternehmensentität bestimmt ist, aber in der Regel von vielen Organisationen innerhalb dieser Einheit gemeinsam genutzt wird |

| Hybrid-Cloud | Eine Kombination aus Public- und Private-Cloud-Diensten sowie On-Premise-Umgebungen |

| Multi-Cloud | Eine Kombination von Cloud-Diensten; in der Regel mehrere Arten von Diensten (Computing, Speicherung usw.), die in mehreren Public- und Private-Clouds gehostet werden |

| Arten von Cloud-Diensten | |

|---|---|

| Infrastructure-as-a-Service (IaaS) | Bedarfsabhängige, zugrundeliegende Computing-, Speicher- und Netzwerkdienste |

| Platform-as-a-Service (PaaS) | Cloud-basierte Umgebungen und Frameworks für die Anwendungsentwicklung |

| Software-as-a-Service (SaaS) | On-Demand-Lösungen wie Salesforce oder Office 365, die als Cloud-basierte Anwendungen mit Lizenzierungsmodellen auf Abonnementbasis bereitgestellt werden |

Cloud-Workloads sind anfällig für eine Vielzahl von Bedrohungen

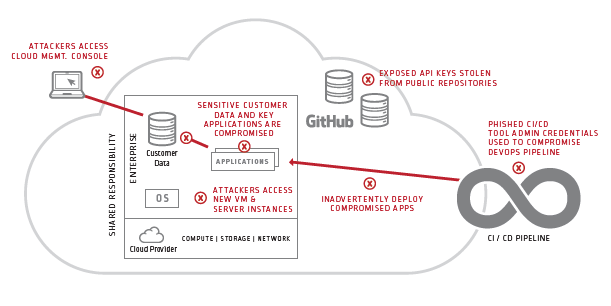

Cloud-Ressourcen und -Arbeitslasten sind anfällig für eine Vielzahl von Cyber-Sicherheitsbedrohungen, darunter Datenschutzverletzungen, Ransomware, DDoS-Angriffe und Phishing-Angriffe. Cyber-Angreifer können Sicherheitslücken in der Cloud ausnutzen. Dazu greifen sie auf gestohlene Anmeldedaten oder kompromittierte Anwendungen zurück, um Angriffe zu starten, Dienste zu stören oder sensible Daten zu stehlen. Solide Cloud-Sicherheitssysteme und -verfahren sind wichtig, um die Verfügbarkeit geschäftskritischer Anwendungen aufrechtzuerhalten, vertrauliche Informationen zu schützen und die Regelkonformität zu gewährleisten.

Cloud-Sicherheit ist eine gemeinsame Verantwortung von Cloud-Anbieter und Kunde

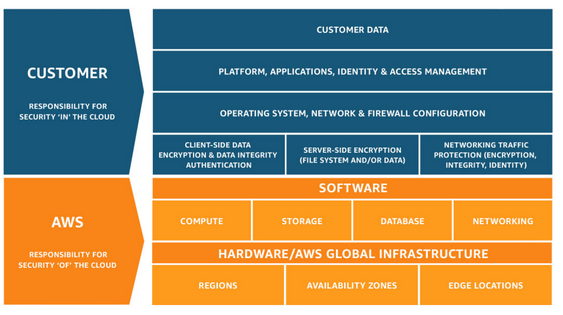

Die Sicherheitspraktiken für die Cloud ähneln in vielerlei Hinsicht den herkömmlichen Verfahren für IT- und Netzwerksicherheit, wobei es einige wesentliche Unterschiede gibt. Anders als bei der herkömmlichen IT-Sicherheit wird die Sicherheit in der Cloud meist durch ein Modell der gemeinsamen Verantwortung geregelt, bei dem der Anbieter der Cloud-Dienste für die Sicherheit der zugrundeliegenden Infrastruktur (zum Beispiel Cloud-Speicherdienste, Cloud-Computing-Dienste, Cloud-Netzwerkdienste) verantwortlich ist und der Kunde die Sicherheit von allem, was über dem Hypervisor liegt (zum Beispiel Gastbetriebssysteme, Benutzer, Anwendungen, Daten), gewährleistet. Das folgende Diagramm zeigt das für AWS geltende Modell der gemeinsamen Verantwortung.

Sicherheits-Best-Practices für Cloud-Kunden

Cloud-Kunden müssen eine Vielzahl von Sicherheitsmaßnahmen ergreifen, um Cloud-basierte Anwendungen und Daten zu schützen und Sicherheitsrisiken zu minimieren. Zu den gängigen Best Practices für Cloud-Sicherheit zählen:

- Sicherung der Cloud-Managementkonsole. Alle Cloud-Anbieter stellen Managementkonsolen für die Verwaltung von Konten, die Konfiguration von Diensten, die Fehlerbehebung sowie die Überwachung der Nutzung und Abrechnung zur Verfügung. Sie sind häufig Zielscheibe von Cyber-Angreifern. Unternehmen müssen den privilegierten Zugriff auf die Cloud-Managementkonsole streng kontrollieren und überwachen, um Angriffe und Datenverlust zu verhindern.

- Sicherung der virtuellen Infrastruktur. Auch virtuelle Server, Datenspeicher, Container und andere Cloud-Ressourcen sind ein häufiges Ziel von Cyber-Angreifern. Diese können versuchen, mithilfe automatisierter Bereitstellungstools wie Puppet, Chef und Ansible Angriffe zu starten und Dienste zu stören. Cloud-Kunden müssen solide Sicherheitssysteme und -verfahren aufbauen, um unbefugte Zugriffe auf Automatisierungsskripte und Bereitstellungstools in der Cloud zu verhindern.

- Sicherung von API-SSH-Schlüsseln. Cloud-Anwendungen rufen gewöhnlich APIs auf, um Server anzuhalten oder zu starten, Container zu instanziieren oder andere Änderungen an der Umgebung vorzunehmen. API-Anmeldedaten wie SSH-Schlüssel werden oft fest in Anwendungen programmiert und in öffentlichen Repositorys wie GitHub abgelegt, wodurch sie leicht in die Hände böswilliger Angreifer geraten können. Unternehmen müssen eingebettete SSH-Schlüssel aus Anwendungen entfernen und dafür sorgen, dass nur autorisierte Anwendungen darauf zugreifen können.

- Sicherung der Administratorkonsolen und Tools der DevOps-Umgebung. Die meisten DevOps-Organisationen setzen bei der Entwicklung und Bereitstellung von Anwendungen in der Cloud auf eine Reihe von CI/CD-Tools. Angreifer haben es oft auf die Administratorkonsolen und Tools der DevOps-Umgebung abgesehen, um darauf basierend Angriffe starten oder Daten stehlen zu können. Kunden müssen daher den Zugriff auf die Tools und Managementkonsolen, die in den einzelnen Phasen der Anwendungsentwicklung und -bereitstellung zum Einsatz kommen, streng kontrollieren und nachverfolgen, um das Risiko zu mindern.

- Sicherung des DevOps-Pipeline-Codes. Angreifer können auch versuchen, Schwachstellen von Cloud-Anwendungen in der gesamten Entwicklungs- und Bereitstellungs-Pipeline auszunutzen. Oft werden Sicherheitsinformationen fest in den Quellcode programmiert, der in gemeinsam genutzten Speichern oder öffentlichen Code-Repositorys gespeichert ist. In den falschen Händen können Anmeldedaten für Anwendungen genutzt werden, um proprietäre Informationen zu stehlen oder Schaden anzurichten. Kunden müssen Secrets aus dem Quellcode entfernen und Systeme und Verfahren einrichten, um den Zugriff automatisch zu überwachen und richtlinienkonform zu kontrollieren.

- Sicherung der Administratorkonten für SaaS-Anwendungen. Jedes SaaS-Angebot verfügt über eine Managementkonsole zur Verwaltung von Benutzern und Diensten. SaaS-Managementkonsolen sind oftmals Ziel von Hackern und Cyberkriminellen. Kunden müssen die Zugriffsrechte für die SaaS-Managementkonsole streng kontrollieren und überwachen, um die SaaS-Sicherheit zu gewährleisten und Risiken zu verringern.